最近观察到一个 Azure Active Directory (AD) 应用存在一个过时的回复 URL 地址,这种情况可能允许攻击者利用该 URL 将授权代码重定向到自己,从而用欺诈性获得的授权代码换取访问令牌。

根据 Secureworks 反威胁单位 (CTU) 的博客文章,攻击者可能因此通过中间服务调用微软的 Power Platform API,并获得提升的权限来发起攻击。

CTU 的研究人员在四月初向微软报告了这个问题,并表示微软迅速确认了特权提升是可能的,并将其评估为严重级别。在 CTU 通知后的 24 小时内,微软就移除了 Azure AD 应用中的过时回复 URL。

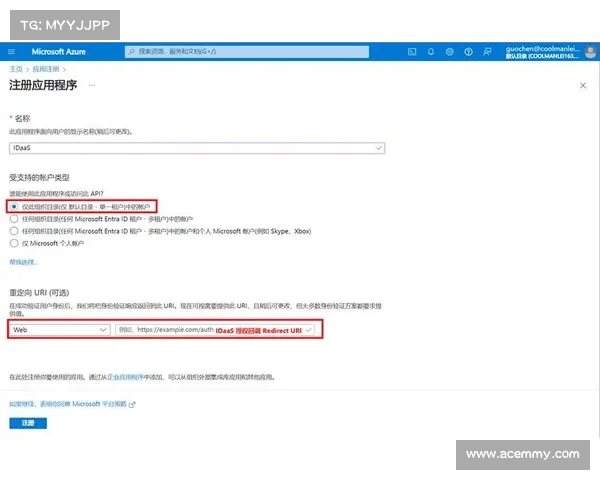

蚂蚁加速官网ios下载据微软称,重定向 URI 或回复 URL 是授予授权代码或访问令牌后,授权服务器将用户发送到的地点。因此,微软建议安全团队在应用注册过程中注册正确的地址。

CTU 研究人员表示,截至其 8 月 24 日发布时,并没有证据显示其发现的特定过时回复 URL 被恶意利用。他们提到,由于识别出的应用由供应商管理,因此组织不能直接缓解此问题。

“唯一的选择是删除服务主体,这将使应用的任何合法使用失效,”CTU 研究人员表示。“我们建议监测过时的回复 URL。”

Keeper Security 的产品负责人 Zane Bond 表示,这种漏洞很新颖,因为它利用了特定的回复 URL,服务器将已授权的用户发送到该地址以获取授权代码或访问令牌。Bond 表示,该攻击实际上是一种更隐蔽的中间人 (MITM) 攻击,不依赖于用户错误或多次输入 MFA 代码的过程。

“它使用真实网页在这种情况下是过时的回复 URL使网络犯罪分子能够将授权代码重定向到自己,”Bond 说。“这是对常见攻击方式的有趣改进。由于这一问题不能直接缓解,因此提醒组织要高度警惕,以确保有适当的计划在新系统上线时妥善停用旧系统。”

Salt Security 的现场首席技术官 Nick Rago 指出,许多最近的 API 攻击活动涉及最初的一波社会工程攻击。Rago 说,若攻击者希望以此方式实现 Power Platform 的特权提升,他们必须首先钓鱼攻击有权限的受害者,让其点击恶意链接以启动活动的下一波攻击。

“这一事件提醒组织必须保持警惕,对社会工程攻击进行教育,”Rago 说。“由于此情况下的 API 由供应商托管,供应商也需主动监测过时的重定向 URL。”